本文最后更新于 2020年08月12日

本文算是安全访问家庭网络的补充篇吧(还没写完 7.23日已发布),很多人都有ssh连接nas、路由器的需求,把ssh端口暴露到公网上是极其不安全的,本文就来讲一讲了,如何在不暴露SSH端口到公网的前提下访问内网主机

上文中已经教大家怎么配置工具了,所以这里就开门见山,教大家如何来ssh原创的内网主机

一条命令即可ssh远程的内网设备

ssh test@192.168.1.5 -p2222 -o "ProxyCommand=nc -X 5 -x 127.0.0.1:7891 %h %p"

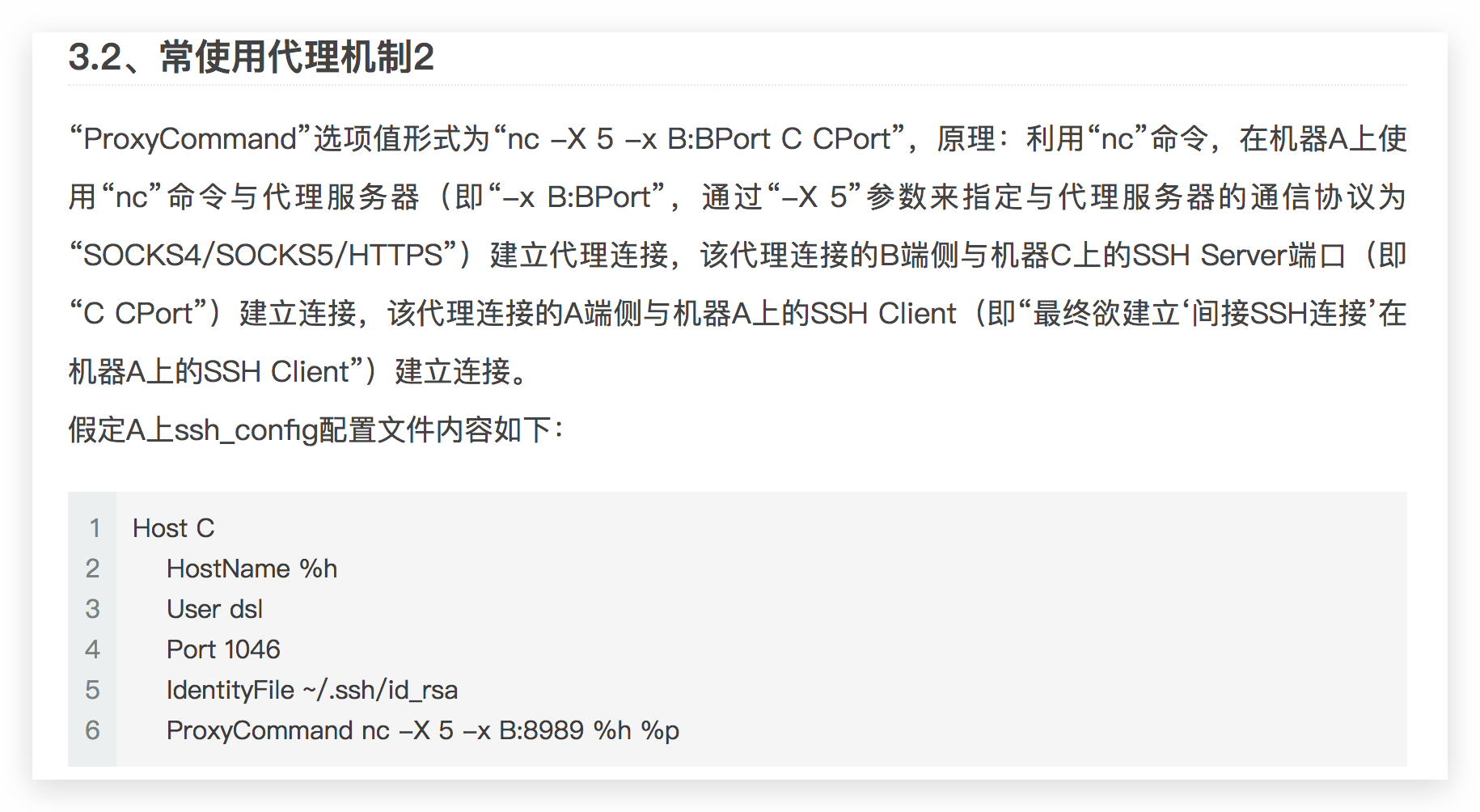

或编辑~/.ssh/config,ssh test

Host test

HostName 192.168.1.5

User test

Port 2222

ProxyCommand nc -X 5 -x 127.0.0.1:7891 %h %p

命令说明

对命令感兴趣的人,我简单说明一下,前面普通的ssh命令,后面是使用ProxyCommand+nc命令来访问远程内网主机,,-p远程内网设备的ssh端口号,-x,-X的解释

%h %p的解释

原创声明

本文由 NG6 于2020年07月03日发表在 sleele的博客

如未特殊声明,本站所有文章均为原创;你可以在保留作者及原文地址的情况下转载

转载请注明:通过socks、http、https代理连接到远程、内网主机 | sleele的博客

本文由 NG6 于2020年07月03日发表在 sleele的博客

如未特殊声明,本站所有文章均为原创;你可以在保留作者及原文地址的情况下转载

转载请注明:通过socks、http、https代理连接到远程、内网主机 | sleele的博客

这样配置,感觉比单纯ssh端口暴露还危险,通过代理可以直接访问所有内网,http.s4,s5代理安全强度还没ssh高吧。

@ice 不会的,必须要 先连接上家庭网络的代理才能这样做